Sécurité réseaux informatique : Applications aux VPN

Dossiers

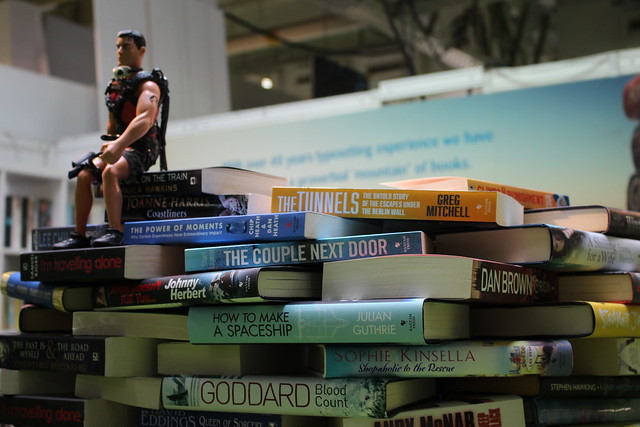

Lecteurs, communauté et réseaux sociaux : promouvoir le livre

Librairie, éditeur, bibliothèque et auteurs : tout le monde travaille à faire découvrir des livres. Et pour constituer une communauté de lecteurs, les réseaux sociaux incarnent un outil porteur d’espoirs. Cette solution de mise en relation facilitant les échanges et les discussions apporte cependant autant de questionnements qu’elle offre d’opportunités.

Pass Culture : l'accès aux oeuvres et aux loisirs pour les jeunes

Proposition culturelle centrale du programme culturel du candidat Emmanuel Macron au cours de la campagne de 2017, le Pass Culture se présentait comme l'opportunité, pour les jeunes de 18 ans, de se saisir de leur citoyenneté et de leur liberté pour découvrir la richesse culturelle de leur territoire, ainsi que la diversité de la production culturelle. Ce sont ainsi 500 € qui seront « offerts » à chaque jeune, le jour de ses 18 ans, et qu'il pourra utiliser à travers une application conçue sur mesure pour le Pass Culture.

Aux États-Unis, une inquiétante vague de censure de livres

Bibliothèques publiques, programmes scolaires, écoles, librairies... La censure a une longue histoire aux États-Unis, et contrevient le plus souvent au Premier Amendement de la Constitution américaine. Depuis quelque temps, une nouvelle forme d'interdiction sévit envers des livres et thèmes spécifiques — écrits par des représentants de la cause LGBTQIA+, des militants antiracistes, ou simplement envers des œuvres capitales, comme 1984 de Georges Orwell.

La nuit de la littérature 2020 : Paris ouvert aux auteurs

Paris est non seulement une grande capitale culturelle (plus de 1000 événements ont lieu chaque jour), mais c’est aussi la capitale qui rassemble le plus grand nombre de centres et d’instituts culturels étrangers. C’est ainsi qu’en 2002, 31 centres culturels ont répondu à l’appel de Robert Desbiens, directeur du Centre culturel canadien, afin de créer ensemble et sur une base pérenne, le Forum des Instituts Culturels Étrangers à Paris (FICEP), le seul et unique réseau d’instituts culturels étrangers au monde.

La Petite mort : Faux et usage de faux

Pas commode d'avoir pour paternel La Mort en personne. Pour éviter toute confusion, son fils a été baptisé La Petite Mort – encore que le risque de se mélanger les pinceaux ne soit pas totalement écarté. Cette série de bandes dessinées signées David Mourier est proposée par les éditions Delcourt depuis septembre 2013. Neuf tomes et une web série plus tard, ces aventures sont toujours à mourir... de rire.

Foire du Livre de Francfort 2020 : une édition post-Covid chamboulée

Alors que le monde subit encore les conséquences de la crise sanitaire liée au coronavirus, loin d'être terminée, la Foire du Livre de Francfort maintient sa 72e édition, organisée du 14 au 18 octobre 2020. Dans des conditions particulières, évidemment : l'organisation de l'événement a été complètement revue, pour assurer des conditions de sécurité optimales, et l'occupation des différents halls repensée.

Extraits

Informatique

Sécurité réseaux informatique : Applications aux VPN

07/2019

Informatique

Sécurité des réseaux informatiques

01/2019

Informatique

La sécurité informatique

11/2011

Sécurité

Sécurité internet & informatique

01/2022

Informatique

Réseaux informatiques. Notions fondamentales (protocoles, architectures, réseaux sans fil, virtualisation, sécurité, IPv6...), 8e édition

11/2019

Littérature française

Lexique de la SEcuritE Informatique

01/2022