Microsoft Twitter réseaux

Extraits

Histoire de France

Résistances juives. Solidarités, réseaux, parcours

05/2018

Internet

Nous sommes les réseaux sociaux

09/2022

Actualité médiatique France

Survivant des réseaux sociaux - poche

Actualité médiatique France

Jeremstar - Survivant des réseaux sociaux

10/2022

Géographie

Interregionalité et réseaux de transports

12/2010

Physique, chimie

Réseaux et télécoms. 2e édition

05/2020

Lecture, écriture

Le harcelement. Les reseaux sociaux

03/2022

Réseaux informatiques

NGINX en action

08/2021

Microsoft (MCSE)

Sécurisez votre environnement Microsoft (365, Azure et on-premise) Mise en œuvre d'une stratégie Zero trust. Mise en œuvre d'une stratégie Zero trust

04/2021

Sociologie

Twitter et les gaz lacrymogènes. Forces et fragilités de la contestation connectée

09/2019

Communication - Médias

Twitter au Congo-Kinshasa. Essai : Atouts et limites d'un "média interactif"

02/2022

Littérature française

Les Roseaux froissés

12/1977

Science-fiction

Encyclopédie du fantastique

04/2010

Histoire de France

Les Provinces illyriennes. Cinq études

06/2010

Religion

L'histoire en présence de l'éternel. L'eschatologie d'Henri de Lubac

05/2019

Faits de société

Comment devenir influenceur ?

07/2019

Informatique

Réseaux informatiques. Notions fondamentales (protocoles, architectures, réseaux sans fil, virtualisation, sécurité, IPv6...), 8e édition

11/2019

Systèmes d'informations

Microsoft Endpoint Configuration Manager. Exploitation et administration, 2e édition

02/2021

Client serveur

Microsoft Dynamics 365. Gérer et optimiser la relation client

06/2021

Policiers

Le Réseau Mermoz

06/2017

Policiers

Le réseau fantôme

11/2015

Romans d'espionnage

Le réseau Istanbul

07/2022

Romans historiques

Le Réseau Bucéphale

05/2006

Romans, témoignages & Co

Le réseau Phénix

09/2021

Romans policiers

Le Réseau Pourpre

04/2021

Romans historiques

Le Réseau Alice

01/2020

Policiers

Réseau d'état

06/2012

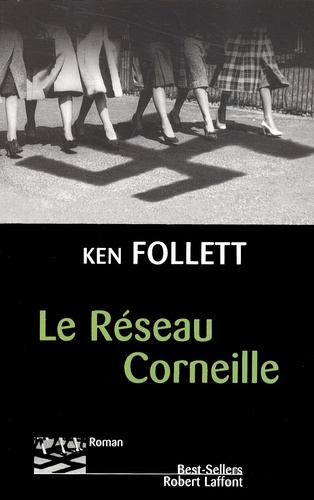

Littérature anglo-saxonne

Le réseau Jane

XXe siècle

Le réseau Coralie

02/2023

CD K7 Littérature

Le Réseau Corneille

11/2002